Résilience Opérationnelle dans l'Assurance : Naviguer entre Transformation Numérique et Conformité Réglementaire

Par Richard Preschel (Responsable R&D de Metametris).

Cet article est fondé sur l'étude: Cybersecurity in the Insurance Sector: How Digitalization is Changing the Risk Landscape.

Introduction : Le Paradoxe de l'Innovation

La transformation numérique, loin d'être un simple projet technologique, est devenue le principal catalyseur de risques complexes qui menacent aujourd'hui la résilience même du secteur de l'assurance. L'adoption de technologies comme le cloud, l'intelligence artificielle (IA) et l'Internet des Objets (IoT) est impérative pour rester compétitif. Le secteur fait cependant face à un paradoxe stratégique : les technologies mêmes qui créent de la valeur sont celles qui importent le plus de risques, élargissant de manière exponentielle la surface d'attaque et la complexité des menaces.

Cet article vise à de décrypter ce nouveau paysage de risques. En nous appuyant sur les conclusions d'une étude récente, nous allons identifier les vulnérabilités critiques de l'écosystème assurantiel moderne et proposer des stratégies concrètes pour renforcer la résilience opérationnelle et garantir la conformité réglementaire.

1. La Transformation Numérique Redéfinit l'Équation du Risque

La digitalisation a fait passer le secteur de l'assurance d'un modèle basé sur le papier à un écosystème dynamique et centré sur les données. Si cette transition est bénéfique, elle transforme les assureurs en cibles privilégiées pour les cybercriminels, en raison des vastes référentiels de données personnelles, de santé et financières qu'ils détiennent.

L'étude établit une corrélation directe et forte entre l'adoption des nouvelles technologies et la fréquence des incidents de sécurité, avec une corrélation positive statistiquement significative (r = .78, p < .01). Si le phishing et l'ingénierie sociale demeurent des vecteurs d'attaque courants, un nombre croissant d'incidents est désormais directement attribuable à des vulnérabilités introduites par les nouvelles technologies.

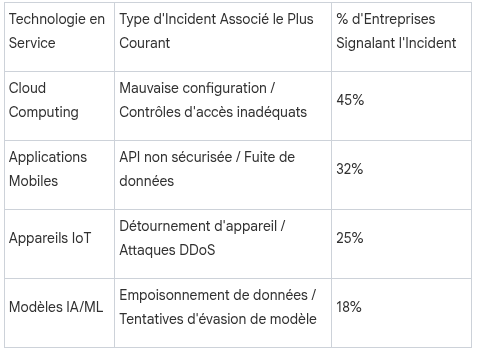

La cartographie montre cette corrélation, identifiant les incidents les plus courants pour chaque technologie clé :

Il est particulièrement notable que les attaques par ransomware ciblant les sauvegardes sur le cloud ont été signalées par 38% des répondants. Ce chiffre met en évidence comment l'adoption du cloud peut créer des points de défaillance concentrés s'ils ne sont pas gérés avec une rigueur absolue.

2. Les Failles Critiques : Entre Contrôles Obsolètes et Risques Systémiques

L'analyse révèle une dangereuse complaisance : une confiance excessive dans des défenses périmétriques en voie d'obsolescence, couplée à une sous‑estimation critique des risques liés à l'écosystème numérique moderne. Les scores de perception d'efficacité, sur une échelle de 5 points, mettent en lumière cette fracture :

- Forces traditionnelles : La défense du périmètre réseau (score moyen de 4.1) et la protection des terminaux (score moyen de 3.9) sont encore perçues comme des points forts.

- Faiblesses significatives : En revanche, la sécurisation de la chaîne d'approvisionnement logicielle (score moyen de 2.7) et la sécurité de l'IoT (score moyen de 2.4) sont identifiées comme des faiblesses majeures.

Cette survalorisation du modèle de sécurité périmétrique de type « château fort » est devenue obsolète. L'interconnexion croissante avec des tiers crée un potentiel de « cascades de risques », où la compromission d'un unique fournisseur de logiciels de gestion des sinistres peut instantanément paralyser des dizaines d'assureurs. La gestion des risques liés aux tiers n'est plus un simple exercice de conformité, mais un pilier fondamental de la résilience opérationnelle.

Ce phénomène est aggravé par un « décalage culturel » persistant. La vitesse d'innovation et de déploiement de nouvelles fonctionnalités par les équipes métiers dépasse souvent la mise en œuvre des bonnes pratiques de sécurité. Ce décalage explique directement pourquoi des vulnérabilités aussi fondamentales que les mauvaises configurations cloud (signalées par 45% des entreprises) et les API non sécurisées (32%) continuent de proliférer en production.

3. La Révolution de la Souscription Cyber : Un Marché en Pleine Mutation

En réponse directe à ce paysage de risques, les processus de souscription en cyberassurance connaissent une mutation rapide et profonde. Cette mutation de la souscription n'est pas un hasard. Elle est la réponse logique et brutale du marché aux faiblesses critiques que les assureurs admettent eux‑mêmes, notamment la faible maîtrise de la chaîne d'approvisionnement logicielle (score de 2.7) et de la sécurité IoT (2.4).

Les tendances clés sont sans équivoque :

- 95% des souscripteurs interrogés ont mis à jour de manière significative leur processus d'évaluation pendant les trois dernières années.

- 90% utilisent désormais des services de notation de sécurité externes pour évaluer la posture de leurs clients en temps réel.

- 75% appliquent des surprimes ou des exclusions spécifiques pour les entreprises utilisant des technologies jugées à haut risque, comme des systèmes opérationnels (OT) obsolètes ou des appareils IoT provenant de fabricants à la réputation de sécurité médiocre.

Ces changements créent un marché de l'assurance cyber de plus en plus stratifié. Une posture de sécurité mature devient un avantage concurrentiel majeur pour obtenir une couverture à des conditions favorables, tandis que les organisations aux contrôles insuffisants risquent des primes prohibitives, voire un refus de couverture.

4. L'Horizon Réglementaire : Vers une Stabilité Financière Numérique

Les conclusions de l'étude ont des implications profondes pour la surveillance réglementaire. La menace de « cascades de risques » systémiques, émanant d'un seul fournisseur de logiciels ou d'un écosystème IoT compromis, rend les cadres réglementaires actuels obsolètes et justifie une intervention pour préserver la stabilité financière globale du secteur.

La faible confiance dans la gestion des risques liés à la chaîne d'approvisionnement logicielle et à l'IoT signale un besoin urgent pour les régulateurs d'établir des normes de sécurité plus claires et plus contraignantes. Pour y parvenir sans étouffer l'innovation, l'industrie doit piloter un « dialogue entre l'industrie et les régulateurs ». Une collaboration étroite permettra de développer une réglementation agile et basée sur les risques, qui traite la cybersécurité non plus comme un enjeu purement technique, mais comme une composante essentielle de la stabilité financière.

5. Les Impératifs Stratégiques pour le Gestionnaire de Risques

Pour naviguer dans cet environnement complexe, les gestionnaires de risques doivent adopter une approche proactive et stratégique. Voici quatre impératifs pour renforcer la résilience opérationnelle et assurer la conformité.

- Adoptez une mentalité Zéro Confiance (Zero‑Trust) Dépassez le modèle de sécurité périmétrique obsolète. Mettez en œuvre une architecture Zéro Confiance, où la confiance n'est jamais implicite, via des contrôles d'accès stricts, une micro‑segmentation du réseau et une vérification continue pour tous les utilisateurs, appareils et applications.

- Élevez la Gestion des Risques Tiers au rang de compétence stratégique Institutionnalisez une évaluation rigoureuse et continue de la posture de sécurité de tous les fournisseurs, partenaires et prestataires technologiques. Portez une attention particulière à la chaîne d'approvisionnement logicielle et aux écosystèmes IoT. Cette fonction doit évoluer d'un exercice de conformité à une compétence stratégique centrale (core competency).

- Investissez dans le Capital Humain et forgez une Culture de la Sécurité Comblez le déficit de compétences en cybersécurité par des formations ciblées et des programmes de recrutement et de rétention. Plus important encore, forgez une culture de responsabilité partagée en matière de sécurité qui s'étend au‑delà du département informatique pour inclure toutes les unités commerciales.

- Innovez dans l'Évaluation des Risques et la Souscription Développez sans cesse des modèles d'évaluation des risques plus granulaires et en temps réel. Cette innovation est essentielle pour maintenir la pertinence et la viabilité à long terme des produits de cyberassurance face à un paysage des menaces en constante évolution.

Conclusion : La Cybersécurité, un Levier Stratégique pour la Résilience

La cybersécurité n'est plus une question technique périphérique gérée en silo par le département informatique. Elle est devenue un impératif stratégique au cœur de la résilience opérationnelle, de la stabilité financière et de la conformité réglementaire. L'adoption de technologies innovantes et la maîtrise des risques associés ne sont pas des objectifs contradictoires ; ce sont les deux faces d'une même médaille. En définitive, pour les leaders de l'assurance, la maîtrise du risque cyber n'est plus une option de conformité ; c'est l'arbitrage stratégique qui distinguera les entreprises résilientes et prospères de celles qui deviendront les prochaines victimes d'un paysage de menaces implacable.